9. Администрирование функций безопасности

9.1. Основные термины и определения

Сервер баз данных (далее сервер) — установленная СУБД РЕД База Данных. Для соединения с сервером по сети по умолчанию

используется порт 3050 (настраивается через параметр RemoteServicePort в конфигурационном файле РЕД Базы Данных).

Конфигурационный файл сервера — текстовый файл firebird.conf, расположенный в корневой директории каталога

установки сервера. Файл содержит параметры настройки сервера.

База данных безопасности — база данных, в которой хранится информация о пользователях, зарегистрированных

для конкретного сервера РЕД Базы Данных - security5.fdb (расположена в корневой директории каталога

установки сервера). Для каждой базы данных база данных безопасности может переопределена в

файле databases.conf (параметр SecurityDatabase). Любая база данных может быть базой данных

безопасности для самой себя. В этой базе хранятся параметры пользователей системы и политики доступа

(см. 19).

Пользователь — субъект доступа к базам данных сервера.

Политика безопасности — совокупность требований к сложности пароля и параметрам сессий пользователя. Политики назначаются пользователям для повышения общей безопасности системы.

Идентификация — предъявление пользователем имени (логина) для входа в систему.

Аутентификация — процедура подтверждения пользователем того, что он тот, чье имя он предъявил в ходе идентификации.

Фактор аутентификации — метод аутентификации из любого плагина.

Роль — совокупность прав для доступа к той или иной базе данных. Роли могут назначаться пользователям. Каждый пользователь может иметь произвольное количество ролей в одной или нескольких базах данных. Каждая роль может быть назначена произвольному количеству пользователей. Роли хранятся в той базе данных, в которой они были созданы.

Администратор сервера БД — пользователь с именем SYSDBA. Создается при установке сервера.

Обладает всеми правами по управлению работой сервера и полным доступом ко всем базам данных сервера.

Пароль для SYSDBA по умолчанию – masterkey.

Системный администратор — пользователь, которому назначена роль RDB$ADMIN. Предназначен

для распределения прав пользователей, а также для операций обслуживания баз данных (резервное копирование, восстановление и т.д.).

Системный каталог — совокупность системных таблиц, содержащая информацию обо всех объектах базы данных. Создается при создании БД и изменяется при изменении метаданных в БД.

9.2. Общая модель защиты

Модель защиты описывает совокупность объектов защиты, субъектов доступа к защищаемым объектам и используемые механизмы безопасности, обеспечивающие выполнение заданных требований к безопасности информации.

Объектами защиты в РЕД Базе Данных являются:

хранящиеся в РЕД Базе Данных пользовательские данные (записи, поля);

данные системного каталога (метаданные);

операции над данными и метаданными.

Субъектами доступа являются пользователи системы, прошедшие процесс идентификации и аутентификации, а также запущенные от их имени процедуры и функции.

Система защиты состоит из следующих механизмов безопасности:

идентификация и аутентификация;

ролевое разграничение доступа;

распределение системных привилегий;

разграничение доступа к объектам базы данных;

аудит событий;

шифрование информации;

очистка освобождаемых ресурсов;

контроль целостности информационных объектов.

9.3. Специальные учетные записи

Изначально в системе существует только один пользователь – администратор сервера SYSDBA.

Этот пользователь обладает полными правами на выполнение всех

функций по управлению работой сервера и работе с базами данных.

В POSIX системах, включая MacOSX, имя пользователя POSIX будет интерпретировано как имя пользователя РЕД Базы Данных Embedded, если имя пользователя не указано явно.

В POSIX системах пользователь root может выступать в роли SYSDBA. РЕД База Данных Embedded в этом

случае будет трактовать имя пользователя root как SYSDBA, и он будет иметь доступ ко всем базам данных сервера.

В операционных системах семейства Windows NT вы также можете пользоваться учётными записями ОС.

Для этого необходимо, чтобы в файле конфигурации firebird.conf (параметр AuthServer) в

списке плагинов присутствовал провайдер Win_Sspi. Кроме того, этот плагин должен присутствовать

и в списке плагинов клиентской стороны (параметр AuthClient).

Администраторы операционной системы Windows автоматически не получают права SYSDBA при

подключении к базе данных (если, конечно, разрешена доверенная авторизация). Имеют ли администраторы

автоматические права SYSDBA, зависит от установки значения флага AUTO ADMIN MAPPING.

Примечание

CURRENT_USER. В версии 3 и

выше отображение должно быть сделано явно для систем с несколькими базами данных

безопасности и включенной доверительной аутентификацией.Владелец базы данных — это либо текущий пользователь (CURRENT_USER), который был в момент создания,

либо пользователь который был указан в параметрах USER и PASSWORD в операторе CREATE DATABASE.

Владелец базы данных является администратором в ней и имеет полный доступ ко всем объектам этой базы данных, даже созданных другими пользователями.

Администратор — это пользователь, которые имеет достаточные права для чтения и записи, создания, изменения и удаления любого объекта в базе данных. В таблице показано, как привилегии «Суперпользователя» включены в различных контекстах безопасности.

Пользователь |

Роль RDB$ADMIN |

Замечание |

|---|---|---|

|

Автоматически |

Существует автоматически на уровне сервера. Имеет полные привилегии ко всем объектам во всех базах данных. Может создавать, изменять и удалять пользователей. |

Пользователь |

Автоматически |

Также как |

Владелец базы данных |

Автоматически |

Также как |

Администраторы Windows |

Устанавливается в |

Также как

|

Обычный пользователь |

Должна быть предварительно выдана и должна быть указана при входе |

Также как |

Пользователь POSIX |

Должна быть предварительно выдана и должна быть указана при входе |

Также как |

Пользователь Windows |

Должна быть предварительно выдана и должна быть указана при входе |

Также как |

9.4. Идентификация и аутентификация

В СУБД РЕД База Данных идентификация и аутентификация основана на имени пользователя, его пароле, а также других факторах аутентификации.

Для того, чтобы пройти процедуру идентификации, пользователь обязан предъявить свой логин (имя пользователя). Основываясь на этой информации, сервер в дальнейшем определит, как должна происходить аутентификация пользователя, и какие права сможет получить пользователь после прохождения аутентификации.

Под аутентификацией понимается процедура проверки того, что субъект безопасности именно тот, за кого он себя выдает (тот, чье имя он предъявил при идентификации). Данная проверка производится с помощью некой уникальной информации (как правило, пароля или сертификата).

Весь функционал, который относится к аутентификации, реализован в виде сторонних плагинов: Legacy_Auth,

Gss, Srp, Win_Sspi, GostPassword, Certificate и VerifyServer.

Они реализуют следующие методы аутентификации:

Безопасная парольная аутентификация использующая алгоритм хэширования SHA для передачи данных:

Srp, Srp224, Srp256, Srp384, Srp512. По умолчанию используетсяSrp256;Традиционная (

Legacy_Auth) аутентификация, унаследованная от предыдущих версий;Доверительная (

Win_Sspi) аутентификация для ОС Windows;Метод

GostPasswordобеспечивает аутентификацию с использованием алгоритмов шифрования из криптографического плагина (Crypto_API) [1];Плагин

Certificateпозволяет аутентифицировать пользователей по сертификатам X509;Плагин

VerifyServerпозволяет клиенту проверить сертификат сервера;Доверенная аутентификация через механизм GSSAPI (

Gss);Доверенная аутентификации для выполнения

Execute Statement On Externalбез указания пароля (ExtAuth).

Плагины аутентификации состоят из трех частей и все три части должны быть настроены отдельно в firebird.conf:

Клиентская часть (параметр

AuthClient) - подготавливает данные на клиенте для отправки на сервер;Серверная часть (параметр

AuthServer) - проверяет пароль на правильность;Менеджер пользователей (параметр

UserManager) - добавляет, изменяет и удаляет пользователей на сервере. Это не требуется, если используется какой-либо внешний метод аутентификации, такой как доверенная аутентификация Windows.

Параметр AuthClient настраивается на клиентской машине и содержит список методов, поддерживаемых клиентом.

Параметр AuthServer настраивается на сервере и содержит список доступных методов аутентификации, разрешенных

сервером. Методы перечисляются в виде строковых символов (слов), разделенных запятыми, точками с запятой или пробелами.

Подлинность пользователя проверяется методом, указанным первым в списке. Если проверить подлинность с помощью него не удалось, то сервер переходит к следующему и т.д. Если ни один метод не подтвердил подлинность, то пользователь получает сообщение об ошибке.

СУБД РЕД База Данных также обеспечивает возможность аутентификации пользователя на сервере с использованием протокола LDAP. При аутентификации из службы каталогов запрашивается дополнительная информация о пользователе (телефон, адрес, email и т.д.), и на основе этих данных заполняются контекстные переменные на сервере БД.

Управление пользователями

Создать пользователя можно с помощью одного из плагинов управления пользователями, указанных в параметре UserManager

(файла конфигурации firebird.conf): Srp, GostPassword_Manager, Legacy_UserManager.

По умолчанию используется тот плагин, который был указан первым в списке.

Информация о пользователях, зарегистрированных для конкретного сервера Ред Базы Данных, хранится в особой

базе данных безопасности — security5.fdb. Для каждой базы данных база данных безопасности может быть

переопределена в файле databases.conf (параметр SecurityDatabase). Любая база данных может быть

базой данных безопасности для самой себя.

Примечание

Это связано с тем, что методы парольной аутентификации используют разные таблицы в базе данных безопасности для

хранения данных пользователей. Поэтому для системы аутентификации пользователь, созданный

менеджером Legacy_UserManager, никак не связан с пользователем, созданным Srp. У них разные пароли и

другая пользовательская информация. Но с точки зрения движка эти пользователи одинаковые, так как движок

идентифицирует пользователей по именам.

Можно управлять учётными записями пользователей средствами операторов SQL. Такая возможность предоставлена следующим пользователям:

SYSDBA;Любому пользователю, имеющему права на роль

RDB$ADMINв базе данных безопасности и права на ту же роль для базы данных в активном подключении (пользователь должен подключаться к базе данных с рольюRDB$ADMIN);При включенном флаге

AUTO ADMIN MAPPINGв базе данных пользователей (security5.fdbили той, что установлена для вашей базы данных в файлеdatabases.conf) — любой администратор операционной системы Windows (при условии использования сервером доверенной авторизации -Win_Sspi) без указания роли. При этом не важно, включен или выключен флагAUTO ADMIN MAPPINGв самой базе данных.

Непривилегированные пользователи могут использовать только оператор ALTER USER для изменения собственной учётной записи.

Для создания новой учетной записи пользователя используется следующий синтаксис:

CREATE USER <логин> PASSWORD '<пароль>'

[FIRSTNAME '<имя пользователя>']

[MIDDLENAME '<отчество пользователя>']

[LASTNAME '<фамилия пользователя>']

[ACTIVE | INACTIVE]

[USING PLUGIN 'имя плагина']

[TAGS (<атрибут> [, <атрибут> ...] )]

[GRANT ADMIN ROLE]

<атрибут> ::= <имя атрибута> = 'строковое значение'

Пользователь должен отсутствовать в текущей базе данных безопасности РЕД Базы Данных иначе будет выдано соответствующее сообщение об ошибке.

Имя пользователя может состоять максимум из 63 символов. Начиная с РЕД Базы Данных 3 имена пользователей

подчиняются общему правилу наименования идентификаторов объектов метаданных. Таким образом, пользователь

с именем "Alex" и с именем "ALEX" будут разными пользователями.

Предложение PASSWORD задаёт пароль пользователя. Максимальная длина пароля

зависит от плагина проверки подлинности (AuthServer) и плагина управления

пользователями (UserManager). Для плагина SRP эффективная длина пароля ограничена 20 байтами.

Для плагина Legacy_UserManager максимальная длина пароля равна 8 байт.

Необязательные предложения FIRSTNAME, MIDDLENAME и LASTNAME задают дополнительные атрибуты

пользователя, такие как имя пользователя, отчество и фамилия соответственно.

Кроме того можно задать неограниченное количество пользовательских атрибутов с помощью необязательного предложения TAGS.

Если при создании учётной записи будет указан атрибут INACTIVE, то пользователь будет создан в

"неактивном состоянии", т.е. подключиться с его учётной записью будет невозможно. При указании атрибута

ACTIVE пользователь будет создан в активном состоянии (по умолчанию).

С опцией GRANT ADMIN ROLE создаётся новый пользователь с правами роли RDB$ADMIN в базе данных

пользователей (security5.fdb). Это позволяет ему управлять учётными записями пользователей, но не

дает ему специальных полномочий в обычных базах данных.

Необязательное предложение USING PLUGIN позволяет явно указывать какой плагин управления пользователями

будет использован. Допустимыми являются только значения, перечисленные в параметре UserManager.

Примечание

USING PLUGIN не указано, то при добавлении пользователя он сам добавляется

во все плагины из списка параметра DefaultUserManagers (в том числе его атрибуты).Для изменения существующей учетной записи пользователя используется следующий синтаксис:

ALTER {USER <логин> | CURRENT USER}

{

[SET]

[PASSWORD '<пароль>']

[FIRSTNAME '<имя пользователя>']

[MIDDLENAME '<отчество пользователя>']

[LASTNAME '<фамилия пользователя>']

[ACTIVE | INACTIVE]

[TAGS (<атрибут>|DROP <имя атрибута> [, <атрибут>|DROP <имя атрибута>...] )]

}

[USING PLUGIN 'имя плагина']

[{GRANT | REVOKE} ADMIN ROLE];

<атрибут> ::= <имя атрибута> = 'строковое значение'

В операторе ALTER USER должно присутствовать хотя бы одно из необязательных предложений.

Это единственный оператор управления учётными записями, который может также использоваться непривилегированными

пользователями для изменения их собственных учетных записей, однако это не относится к опциям GRANT/REVOKE ADMIN ROLE

и атрибуту ACTIVE/INACTIVE для изменения которых, необходимы административные привилегии.

Примечание

Если предложение USING PLUGIN не указано, то при изменении атрибутов пользователя они сами сменяется у

соответствующих пользователей в плагинах из списка параметра DefaultUserManagers.

Если в каком-либо плагине из списка нет пользователя, то он добавляется, но только если среди изменяемых атрибутов есть пароль.

Для удаления существующей учетной записи пользователя используется следующий синтаксис:

DROP USER <логин>

[USING PLUGIN 'имя плагина'];

Примечание

USING PLUGIN не указано, то при удалении пользователя он сам удаляется из всех плагинов

из списка параметра DefaultUserManagers.Блокирование сеанса пользователя

Предупреждение

Начиная с версии РЕД Базы Данных 5.0.3 оператор недоступен.

Оператор SUSPEND позволяет заблокировать сеансы пользователей и ролей:

SUSPEND { [USER <список пользователей>] | [ROLE <список ролей>] }

[DISCONNECT] | [PERMANENT];

<список пользователей> ::= "<имя пользователя 1>" [, "<имя пользователя 2>" ...]

<список ролей> ::= "<имя роли 1>" [, "<имя роли 2>" ...]

Заблокировать сеанс для списка пользователей или ролей может только SYSDBA, владелец базы данных, пользователь с ролью

RDB$ADMIN. Заблокировать собственный сеанс может любой пользователь.

Заблокированный пользователь будет получать ошибку "Connection suspended" на все запросы, кроме повторного

подключения к базе данных, отключения от базы данных или создания нового подключения к базе данных.

SUSPEND USER TEST_USER

Параметр конфигурации ConnectionSuspendTimeout позволяет установить для всего сервера или отдельно для

базы данных количество секунд, по истечении которых сессия бездействующего пользователя будет заблокирована.

Изменить значение параметра для текущего подключения можно с помощью isc_dbp_suspend_timeout. Установить

таймаут больше определенного конфигурацией может только SYSDBA, владелец базы данных, пользователь с ролью RDB$ADMIN.

Для возобновления доступа необходимо использовать API интерфейса IAttachment функцию reconnect()

или isc_reconnect(), передавая все необходимые для повторной авторизации данные. В случае использования

доверенной аутентификации, указывать авторизационные данные не требуется.

Пример использования функции при возобновлении доступа в утилите ISQL:

RECONNECT [ [PASSWORD '<пароль>']

| [CERTIFICATE '<алиас_сертификата>' [PIN <пароль_закрытого_ключа>] ]

];

Для возобновления выполнения транзакций/запросов заблокированный пользователь должен повторно ввести свои

авторизационные данные. Это можно сделать с помощью оператора RECONNECT. В случае успешного ввода пароля,

все незавершенные до момента блокировки транзакции будут продолженны.

Если пользовательское подключение закрыто вместо блокировки или после неё, то все незавершенные транзакции

отменятся. Для возобновления работы, пользователю необходимо выполнить подключение к базе данных со всеми

своими авторизационными данными. Это можно сделать с помощью оператора CONNECT.

Безопасная парольная аутентификация (SRP)

РЕД База Данных 5.0 поддерживает метод аутентификации пользователей, реализованный в качестве плагина по умолчанию - Secure Remote Password (SRP) Protocol.

В результате работы данного протокола обе стороны получают длинный секретный ключ, проверяемый на соответствие между сторонами после получения. В случаях, когда помимо аутентификации необходимо шифрование данных, SRP предоставляет более надёжные, чем SSH, и более быстрые, чем протокол Диффи-Хеллмана, средства для достижения этой цели. Он также не зависит от третьих лиц, в отличие от Kerberos.

SSH протокол требует предварительного обмена ключами между сервером и клиентом, когда открытый ключ располагается на сервере. SRP не нуждается в этом. От клиента требуется только логин и пароль. Все обмены происходят, когда соединение установлено.

Кроме того, SRP устойчив к атаке посредника (man-in-the-middle).

Для того, чтобы пользователь РЕД Базы Данных смог пройти парольную аутентификацию, он должен быть

предварительно создан с помощью плагина управления пользователями Srp:

CREATE USER test PASSWORD 'pass'

USING PLUGIN Srp;

Для этого в файле конфигурации firebird.conf параметр UserManager должен содержать значение Srp в списке:

UserManager = Srp, Legacy_UserManager

Данные о пользователях, созданных с помощью Srp плагина, хранятся в базе данных безопасности (security5.fdb)

в таблице PLG$SRP (см. %s).

Менеджер пользователей Srp хэширует пароль алгоритмом SHA-1, при этом эффективная длина пароля ограничена 20 байтами.

На длину пароля нет ограничения в 20 байт и он может быть использован. хэши различных паролей, длина

которых более 20 байт, тоже различны. Предел эффективности наступает из-за ограниченной длины хэша в

SHA1 равном 20 байт или 160 бит. Рано или поздно найдётся более короткий пароль с тем же хэшем с помощью

атаки Brute Force. Именно поэтому часто говорят, что эффективная длина пароля для алгоритма SHA1 составляет 20 байт.

Для работы данного метода необходимо, чтобы в файле конфигурации firebird.conf параметр AuthServer

в списке значений содержал метод аутентификации Srp. Кроме того, этот метод должен присутствовать и

в списке методов клиентской стороны - в параметре AuthClient.

AuthServer = Srp

AuthClient = Srp

Для аутентификации в режиме Srp необходимо предъявить имя пользователя и пароль:

isql localhost:d:\test.fdb –user test –password pass

Традиционная (Legacy_Auth) аутентификация

Традиционная аутентификация подразумевает использование пароля в качестве единственного фактора

аутентификации. Пароль может передаваться серверу в виде хэша или в открытом виде.

Шифрование пароля происходит по алгоритму LEGACY.

Если вы собираетесь использовать данный метод аутентификации, в файле конфигурации firebird.conf

выставите значения следующих параметров:

UserManager = Legacy_UserManager

WireCrypt = Enabled

AuthServer = Legacy_Auth, Srp, Win_Sspi

AuthClient = Legacy_Auth, Srp, Win_Sspi

Плагин, отвечающий за Legacy_Auth аутентификацию, не предоставляет ключа шифрования трафика.

Поэтому следует отключить обязательное (Required) шифрование сессий через параметр WireCrypt

в конфигурации сервера, т.е. выставить значение Enabled или Disabled.

Для аутентификации в традиционном режиме необходимо предъявить имя пользователя и пароль, например:

isql localhost:d:\test.fdb –user testuser –password testpass

В этом методе аутентификации учитывается только первые 8 символов любого пароля.

Для того, чтобы пользователь РЕД Базы Данных смог пройти традиционную аутентификацию, он должен быть

предварительно создан с помощью плагина управления пользователями Legacy_UserManager:

CREATE USER test PASSWORD 'test'

USING PLUGIN Legacy_UserManager;

Данные о пользователях, созданных в традиционном режиме, хранятся в базе данных безопасности (security5.fdb) в

таблице PLG$USERS (см. %s).

Доверительная (Win_Sspi) аутентификация

В доверительном режиме аутентификации используется система безопасности операционной системы.

В операционных системах семейства Windows NT можно пользоваться учётными записями ОС. Для этого необходимо,

чтобы в файле конфигурации firebird.conf параметр AuthServer в списке значений содержал метод

аутентификации Win_Sspi. Кроме того, этот метод должен присутствовать и в списке методов клиентской

стороны - в параметре AuthClient. Также для использования доверительной аутентификации следует

отключить обязательное (Required) шифрование соединений (параметр WireCrypt), поскольку плагин,

реализующий Win_Sspi, не предоставляет ключ шифрования. Для этого достаточно выставить значение Enabled или Disabled.

AuthServer = Win_Sspi, Srp

AuthClient = Win_Sspi, Srp

WireCrypt = Enabled

До РЕД Базы Данных 3 при включенной доверительной аутентификации, пользователи прошедшие проверку по

умолчанию автоматически отображались в CURRENT_USER. В версии 5.0 отображение должно быть

сделано явно для систем с несколькими базами данных безопасности и включенной доверительной аутентификацией.

Отображение для включения использования доверительной аутентификации Windows во всех базах данных, которые используют текущую базу данных безопасности:

CREATE GLOBAL MAPPING TRUSTED_AUTH

USING PLUGIN WIN_SSPI

FROM ANY USER

TO USER;

В этом режиме при подключении к серверу РЕД Базы Данных не требуется предъявлять имя пользователя и пароль.

Если пользователь локального компьютера подключается к серверу, работающему на том же компьютере, то он получает роль PUBLIC.

При сетевом соединении происходит проверка принадлежности пользователя домену, в состав которого входит компьютер с работающим сервером БД. Если пользователь не является доменным, то он не имеет прав на подключение к серверу.

Для того, чтобы узнать, с каким именем пользователя и паролем вы подключились в режиме доверительной аутентификации, можно выполнить следующий запрос:

select CURRENT_USER from rdb$database;

--------------------------------------

domain\administrator

То есть подключился пользователь с именем administrator, который является членом домена domain.

Чтобы при подключении доверенного пользователя не указывать никакой дополнительной информации о роли,

существует оператор SET TRUSTED ROLE, который включает доступ доверенной роли.

Администраторы операционной системы Windows автоматически не получают права SYSDBA при подключении

к базе данных. Имеют ли администраторы автоматические права SYSDBA зависит от установки значения

флага AUTO ADMIN MAPPING. После успешного "auto admin" подключения текущей ролью будет являться RDB$ADMIN.

Оператор ALTER ROLE разрешает или запрещает автоматическое предоставление роли RDB$ADMIN

администраторам Windows в текущей базе данных, если используется доверительная авторизация. По

умолчанию автоматическое предоставление роли RDB$ADMIN отключено.

ALTER ROLE RDB$ADMIN {SET | DROP} AUTO ADMIN MAPPING

Оператор ALTER ROLE является упрощённым видом оператора создания отображения предопределённой

группы DOMAIN_ANY_RID_ADMINS на роль RDB$ADMIN.

CREATE MAPPING WIN_ADMINS

USING PLUGIN WIN_SSPI

FROM Predefined_Group

DOMAIN_ANY_RID_ADMINS

TO ROLE RDB$ADMIN;

В обычных базах данных статус AUTO ADMIN MAPPING проверяется только во время подключения.

Если Администратор имеет роль RDB$ADMIN потому, что произошло автоматическое отображение

во время входа, то он будет удерживать эту роль на протяжении всей сессии, даже если он или кто-то

другой в это же время выключает автоматическое отображение.

Точно также, включение AUTO ADMIN MAPPING не изменит текущую роль в RDB$ADMIN для администраторов,

которые уже подключились.

Предупреждение

tr. Например,

если в системе установлены соответствующие значения переменных

окружения ISC_USER и ISC_PASSWORD, и не будет указан ключ – tr при

аутентификации, то вместо контекста безопасности пользователя на сервер

будут переданы имя пользователя и пароль, соответствующие переменным

окружения, как при традиционной аутентификации, что приведет к ошибке,

так как на сервере ожидается доверительная аутентификация.При доверительной аутентификации права на доступ и операции над объектами баз данных могут быть назначены пользователю операционной системы, как обычному пользователю РЕД Базы Данных.

При доверительной аутентификации возможен следующий вариант соединение с БД:

isql localhost:d:\test.fdb

GostPassword метод аутентификации

Метод GostPassword обеспечивает аутентификацию с использованием алгоритмов шифрования из криптографического плагина.

При аутентификации все данные пользователя, кроме имени, передаются только в зашифрованном виде. Для работы данного

метода необходимо наличие криптопровайдера и криптоплагина.

Криптоплагин входит в поставку СУБД и называется Crypto_API.

Для использования этого режима аутентификации следует в файле конфигурации firebird.conf добавить

в список значений параметра AuthServer метод аутентификации GostPassword. Кроме того, этот метод

должен присутствовать и в списке методов клиентской стороны - в параметре AuthClient. Также в конфигурационном

файле сервера и клиента необходимо указать используемый криптоплагин CryptoPlugin = Crypto_API (по умолчанию).

AuthServer = GostPassword, Srp

AuthClient = GostPassword, Srp

UserManager = GostPassword_Manager

CryptoPlugin = Crypto_API

Для того, чтобы пользователь РЕД Базы Данных смог пройти GostPassword-аутентификацию, он должен быть предварительно

создан с помощью плагина управления пользователями GostPassword_Manager:

CREATE USER test PASSWORD 'pass'

USING PLUGIN GostPassword_Manager;

Предупреждение

SYSDBA мог пройти GostPassword-аутентификацию, необходимо создать нового пользователя

с именем SYSDBA, используя плагин GostPassword_Manager.Данные о пользователях, созданных этим плагином, хранятся в базе данных безопасности (security5.fdb) в таблице

PLG$MF (см. %s). Там хранится не только хэш пароля, но и название алгоритма,

с помощью которого этот хэш получен.

Для GostPassword-аутентификации необходимо предъявить имя пользователя и пароль, например:

isql localhost:d:\test.fdb –user test –password pass;

Аутентификация по сертификату (Certificate)

РЕД База Данных 5.0 поддерживает метод аутентификации по сертификату с использованием алгоритмов

шифрования из криптографического плагина. Для работы данного метода необходимо наличие криптопровайдера и

криптоплагина. Криптоплагин входит в поставку СУБД и называется Crypto_API.

Для того, чтобы пользователь РЕД Базы Данных смог пройти аутентификацию по сертификату, в файле

конфигурации firebird.conf параметр AuthServer должен содержать значение Certificate

в списке. Кроме того, этот метод должен присутствовать и в списке методов клиентской стороны - в

параметре AuthClient. Также в конфигурационном файле сервера и клиента необходимо указать

используемый криптоплагин CryptoPlugin = Crypto_API (по умолчанию).

AuthServer = Certificate, Srp

AuthClient = Certificate, Srp

WireCrypt = Disabled

CryptoPlugin = Crypto_API

Следует отключить обязательное (Required) шифрование соединений, поскольку плагин, реализующий

Certificate, не предоставляет ключ шифрования. Для этого достаточно выставить значение параметра

WireCrypt равным Enabled или Disabled.

Данные о таком пользователе не хранятся в базе данных безопасности (security5.fdb).

При подключении необходимо предъявить алиас сертификата и пароль закрытого ключа - PIN (если установлен). Контейнер с набором ключей и сертификат создаются заранее. Например:

isql localhost:d:\test.fdb –certificate "TESTUSER,Федеральная служба судебных приставов,120025bec5106c2a6b1143bac900000025bec5" -pin 123456

Алиас сертификата представляет собой строку следующего вида:

<алиас сертификата> ::= "SubjectCN,IssuerCN,SerialNumber"

где SubjectCN – имя владельца сертификата, IssuerCN – название издателя сертификата,

SerialNumber – серийный номер сертификата в шестнадцатеричном виде.

Параметр |

Возможное значение |

Комментарий |

|---|---|---|

AuthServer, AuthClient |

Srp, Win_Sspi, Legacy_Auth, Gss, GostPassword, Certificate |

Параметр |

CryptoPlugin |

Crypto_API |

Имя библиотеки криптопровайдера (расположена в каталоге |

ServerCertificate |

<алиас сертификата> |

Задаёт алиас сертификата, которым сервер будет удостоверять свою подлинность клиенту. |

CertUsernameDN |

<атрибут> |

Атрибут сертификата, из которого будет извлекаться имя его владельца. По умолчанию |

CertUsernamePattern |

<регулярное выражение> |

Регулярное выражение, применяемое к атрибуту сертификата с именем пользователя для извлечения самого этого имени. Использует синтаксис SQL, по умолчанию не задано. |

VerifyCertificateChain |

0 | 1 |

Задаёт / отключает проверку цепочки сертификации пользовательского сертификата. |

TrustedCertificate |

<алиас сертификата> |

Задаёт алиас сертификата, которому сервер будет доверять. Если пользователь предъявляет этот сертификат, он будет аутентифицирован с указанным именем без пароля и без проверки его сертификата. |

Проверка сертификата сервера (VerifyServer)

РЕД База Данных 5.0 поддерживает плагин проверки сертификата сервера с использованием алгоритмов шифрования

из криптографического плагина. Для работы данного плагина необходимо наличие криптопровайдера и криптоплагина.

Криптоплагин входит в поставку СУБД и называется Crypto_API.

Данный плагин не имеет смысла использовать без политик безопасности (п. ), который позволяет не завершать процесс аутентификации на первом успешном методе, а проверять все методы аутентификации и только потом принимать решение о том, давать ли доступ пользователю или нет.

Для того, чтобы пользователь РЕД Базы Данных смог проверить сертификат сервера, в файле конфигурации firebird.conf должны

быть указаны параметры ServerCertificate и ServerPrivatePin, а параметр AuthServer должен содержать значение

VerifyServer в списке. Кроме того, этот метод должен присутствовать и в списке методов клиентской стороны - в параметре

AuthClient. Также в конфигурационном файле сервера и клиента необходимо указать используемый криптоплагин

CryptoPlugin = Crypto_API (по умолчанию).

AuthServer = Srp, VerifyServer

AuthClient = Srp, VerifyServer

WireCrypt = Disabled

CryptoPlugin = Crypto_API

Данные плагина не хранятся в базе данных безопасности (security5.fdb).

При подключении необходимо указывать параметр для проверки сертификата сервера. Например:

isql localhost:d:\test.fdb –verify <алиас сертификата>

Аутентификация доверенным пользователем

В firebird.conf добавлен параметр конфигурации TrustedUser для аутентификации по паролю с именем

другого пользователя. По умолчанию пустой.

При соединении с базой данных кроме имени пользователя (isc_dpb_user_name) можно указать эффективный

логин (isc_dpb_effective_login). В isql для этого добавлен ключ -l.

Если задан эффективный логин, то после успешной аутентификации любого плагина проверяется задан ли параметр TrustedUser:

Если не задан - ошибка аутентификации: попытка подмены логина с отключенной опцией.

Если параметр задан, но логин пользователя не совпадает с доверенным - тоже ошибка: попытка подмены логина не доверенным пользователем.

Если параметр задан и логин пользователя совпадает с доверенным, то при подключении к базе данных его имя заменяется на указанный им эффективный логин.

Для ядра СУБД это подключение будет выглядеть как обычное, информация о подмене логина до него не доходит.

Примечание

Доверенная аутентификация через механизм GSSAPI (Gss)

Примечание

GSSAPI доступна только в промышленной редакции СУБД РЕД База Данных.

Подробнее различия функционала редакций описаны в разделе Редакции СУБД РЕД База Данных 5.0.РЕД База Данных 5.0 поддерживает Kerberos аутентификацию через GSSAPI (Generic Security Services Application Programming Interface). GSSAPI - это абстрактный уровень над Kerberos 5, предназначенный для решения проблемы несовместимости схожих сервисов безопасности. GSSAPI обеспечивает автоматическую аутентификацию (single sign-on), для систем, которые её поддерживают.

Принцип работы:

Для аутентификации клиента используется контекст безопасности, полученный при входе в систему или из других источников типа kinit.

Из контекста безопасности клиент извлекает токен, который отправляется на сервер СУБД.

Сервер СУБД проверяет токен через GSSAPI (по умолчанию для проверки используется механизм Kerberos).

Если токен проходит проверку, сервер извлекает из него имя пользователя, которое будет использовано для подключения к базе.

К достоинствам данной аутентификации можно отнести преимущества технологии единого входа (SSO):

ввод пользователем своих учётных данных только один раз;

отсутствие ввода пароля;

безопасность;

централизованное хранение учётных данных пользователей.

При работе с Kerberos GSSAPI использует стандартные учётные записи в формате servicename/hostname@realm.

Имя пользователя при такой аутентификации формируется из имени учетной записи в базе данных KDC.

Предупреждение

Предупреждение

Для работы данного метода аутентификации необходимо, чтобы в файле конфигурации firebird.conf параметр AuthServer в

списке значений содержал метод аутентификации Gss. Кроме того, этот метод должен присутствовать и в списке методов

клиентской стороны - в параметре AuthClient. Так как плагин, отвечающий за GSSAPI аутентификацию, не

предоставляет ключа шифрования трафика, следует отключить обязательное (Required) шифрование сессий через

параметр WireCrypt в конфигурации сервера, т.е. выставить значение Enabled или Disabled.

Если вы собираетесь использовать данный метод аутентификации, в файле конфигурации firebird.conf выставите значения следующих параметров:

AuthServer = Gss, Srp

AuthClient = Gss, Srp

WireCrypt = Disabled

GssServerKeyfile =

GssServiceName =

GssHostName =

GSSLibrary =

где

GssServerKeyfile- путь до файла, содержащий долговременный ключ сервиса, который будет использовать СУБД для аутентификации в Kerberos. Этот ключевой файл создаётся в центре распределения ключей (KDC), например командой утилитой в Active Directory;GssServiceName- имя сервиса (по умолчанию «rdb_server»), созданное на сервере Kerberos для аутентификации СУБД;GssHostName- DNS-адрес сервера СУБД (например «rdb.example.com»);GSSLibrary- динамическая библиотека GSSAPI (libgssapi_krb5.so). Поддерживается также библиотекаlibvas-gssapi.soот One Identity Authentication Services. При её использовании СУБД после аутентификации определяет группы, назначенные пользователю в домене, и назначает ему одноимённые роли, существующие в базе данных.

В РЕД Базе Данных 3 при включенной доверенной аутентификации пользователи, прошедшие проверку, по умолчанию автоматически отображались в CURRENT_USER.

В РЕД Базе Данных 5 отображение должно быть создано явно для систем с несколькими базами данных безопасности и включенной доверенной аутентификацией.

Отображение для использования доверительной аутентификации во всех базах данных, которые используют текущую базу данных безопасности:

CREATE GLOBAL MAPPING GSS_AUTH

USING PLUGIN GSS

FROM ANY USER

TO USER;

В этом режиме при подключении к серверу РЕД Базы Данных не требуется предъявлять имя пользователя и пароль.

Если пользователь локального компьютера подключается к серверу, работающему на том же компьютере, то он получает роль PUBLIC.

При доверенной аутентификации возможен следующий вариант соединение с БД:

isql localhost:d:\test.fdb

Доверенная аутентификации для выполнения Execute Statement On External без указания логина и пароля (ExtAuth)

Примечание

Execute Statement On External без указания логина и пароля

доступна только в промышленной редакции СУБД РЕД База Данных.

Подробнее различия функционала редакций описаны в разделе Редакции СУБД РЕД База Данных 5.0.Для выполнения оператора EXECUTE STATEMENT ON EXTERNAL, если внешний источник данных находится на другом сервере,

предложения AS USER <имя пользователя> и PASSWORD <пароль> являются обязательными.

EXECUTE STATEMENT 'SELECT * FROM RDB$DATABASE'

ON EXTERNAL 'server:db1' AS USER 'MYUSER' PASSWORD 'mypassword'

Значения имени пользователя и пароля передаются в открытой форме, что небезопасно. Например,

если ESOE (сокр. от EXECUTE STATEMENT ON EXTERNAL) вызывается из кода хранимой процедуры,

подключенные пользователи могут видеть пароль.

Для безопасного подключения в РЕД Базе Данных был разработан плагин аутентификации ExtAuth специально

для ESOE, который устанавливает доверительную связь между серверами РЕД Базы Данных и выполняет аутентификацию ESOE без логина и пароля:

EXECUTE STATEMENT 'SELECT * FROM RDB$DATABASE'

ON EXTERNAL 'server:db1';

Для использования данной возможности следует в файле конфигурации firebird.conf добавить в список значений

параметров AuthServer и AuthClient метод аутентификации ExtAuth на всех серверах, которые будут "доверять" друг другу.

AuthServer = Srp, ExtAuth

AuthClient = Srp, ExtAuth

Затем необходимо сгенерировать ключевой файл для плагина. Этот ключ должен быть размещен на всех серверах РЕД Базы Данных, которые должны доверять друг другу.

Чтобы сгенерировать ключевой файл ExtAuth.conf, запустите исполняемый файл extauth_keygen.

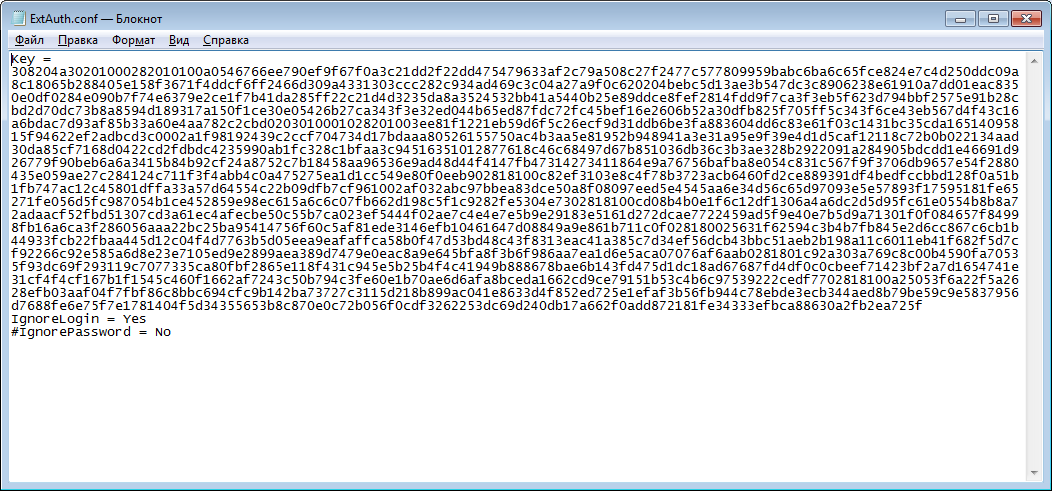

Ключевой файл содержит три параметра:

Key- сам ключ;IgnoreLogin- игнорировать явное указание логина в операторе ESOE (по умолчанию логин не игнорируется). Если значение параметраNoи указан логин, то плагинExtAuthперестает действовать.IgnorePassword- игнорировать явное указание пароля в операторе ESOE (по умолчанию пароль не игнорируется). Если значение параметраNoи указан пароль, то плагинExtAuthперестает действовать.

Рис. 9.1 Содержимое файла ExtAuth.conf

Потом скопируйте файл ключа на все доверенные сервера РЕД Базы Данных в папку plugins.

Ключ, созданный на Windows, можно использовать в Linux, и наоборот.

Примечание

Чтобы использовать плагин аутентификации внутри конкретной базы данных, необходимо создать отображение

между пользователями плагина ExtAuth и обычными пользователями РЕД Базы Данных.

Например, чтобы запустить ESOE от имени пользователя MYUSER:

EXECUTE STATEMENT 'SELECT * FROM RDB$DATABASE'

ON EXTERNAL 'server:db1';

Нужно сопоставить пользователя MYUSER с фактическим пользователем в целевой базе данных db1.

Давайте предположим, что есть пользователь MYUSER2 в целевой базе данных, в этом случае нужно создать

следующее отображение в целевой базе данных db1:

CREATE MAPPING cluster_auth USING PLUGIN extauth

FROM USER MYUSER TO user MYUSER2;

Оба пользователя должны существовать.

Можно создать отображение между пользователями для всех баз данных на сервере.

Аутентификация по протоколу LDAP

Примечание

РЕД База Данных поддерживает возможность аутентификации пользователей сервера баз данных с использованием службы

каталогов через протокол LDAP. Как известно, учётные данные пользователей хранятся в БД

безопасности – security5.fdb. Также существует возможность добавить дополнительный источник учётной

информации – службу каталогов на основе сервера OpenLDAP и Active Directory. При этом LDAP используется

именно как дополнение к традиционной схеме безопасности сервера. При проверке пользовательских учётных данных,

если заданы параметры подключения к LDAP, сервер для всех пользователей, кроме SYSDBA, сначала

пытается проверить наличие учетной записи пользователя в каталоге LDAP и если он там не найден, то

выполняется также поиск в БД безопасности security5.fdb. Для SYSDBA поиск выполняется только в

БД безопасности.

Если пользователь не найден в LDAP-сервере(не задан адрес LDAP-сервера) и проверка в базе данных

безопасности прошла неуспешно, выдается сообщение об ошибке аутентификации.

С точки зрения конечного пользователя всё это работает совершенно прозрачно и ему не нужно выполнять никаких дополнительных действий.

Параметры конфигурации LDAP

Для аутентификации по протоколу LDAP в firebird.conf должны быть заданы

настройки подключения к серверу каталогов.

Параметр |

Возможное значение |

Комментарий |

|---|---|---|

LDAPServer |

Адрес сервера |

|

LDAPEncryption |

None|SSL|TLS |

Тип шифрования, используемый при подключении к

Сервер

LDAP, к которому выполняется подключение, должен быть настроен соответствующим образом.Сертификат сервера

LDAP будет проверяться, если параметр VerifyLdapServer не отключен. |

VerifyLdapServer |

true|false |

Если параметр включен, то при |

LDAPUserDN |

uid=rdb, ou=people, dc=example, dc=com |

|

LDAPPassword |

Пароль пользователя, определенного в атрибуте |

|

LDAPUserBase |

ou=people, dc=example, dc=com |

Ветка в |

LDAPUserPrefix |

uid |

Название атрибута, в котором хранится имя пользователя в его |

LDAPUserFilter |

uid=%u |

Фильтр для поиска учетных записей пользователей. В значении этого параметра используется шаблон |

LDAPGroupBase |

ou=group, dc=example, dc=com |

Ветка в |

LDAPMembershipFilter |

member=%d |

Фильтр, который будет использован при поиске в |

LDAPUserCertificate |

Атрибут |

|

LDAPPasswordSync |

rdbSrpVerifier; userPassword |

Данный параметр задаёт синхронизацию пароля пользователя в БД безопасности и в

По умолчанию выполняется синхронизация всех паролей.

|

LDAPReadOnly |

0|1 |

Заданный параметр может перевести LDAP-сервер в режим только для чтения (значение 1).

Тогда параметр |

Процесс аутентификации при передаче пароля в открытом виде

Пользователь при подключении к БД передаёт пароль в открытом виде в тэге isc_dpb_password.

В файле конфигурации задан параметр LDAPServer.

Cервер для всех пользователей, кроме SYSDBA, сначала пытается проверить наличие учетной записи

пользователя в каталоге LDAP. Пользователь будет аутентифицироваться в LDAP по его реальному

логину методом bind одним из следующих способов:

Если задан параметр

LDAPUserDN, то сначала сервер подключается кLDAPот этого общего пользователя. Затем он ищетDNреального пользователя и отключается отLDAP. Далее сервер делаетbindс полным именем (DN) и паролем реального пользователя. Это позволяет распределять учетные записи пользователей по разным веткамLDAP.Если

LDAPUserDNне задан, то сервер сразу делаетbindс именем и паролем реального пользователя.Если задан параметр

LDAPUserBase, тоDNпользователя формируется, какLDAPUserPrefix + <имя пользователя> + LDAPUserBase. В этом случае пользователи должны находиться в одной веткеLDAP, указанной вLDAPUserBase;Если параметр

LDAPUserBaseне задан, то сервер сначала попытается сделать bind с именем пользователя в том виде, в котором его передал клиент.Если аутентифицироваться не получилось и задан параметр

LDAPDomain, то будет выполнена попытка сделатьbindиспользуяUPN(UserPrincipalName) в виде<имя пользователя>@<значение LDAPDomain>. Такой способ работает для входа вActiveDirectory.

Пример настройки для ActiveDirectory:

#Адрес сервера LDAP

LDAPServer=10.81.1.1

#Шифрование по SSL

LDAPEncryption=SSL

#Атрибут LDAP, по которому будет выполняться поиск пользователя, имя которого передает клиент

LDAPUserPrefix=sAMAccountName

#Фильтр для поиска пользователя в каталоге LDAP

LDAPUserFilter=&(objectClass=user)(sAMAccountName=%u)

#Стартовая ветка для поиска групп пользователя (поиск выполняется рекурсивно по всем вложенным веткам)

LDAPGroupBase=ou=groups,dc=example,dc=com

#Фильтр для поиска групп пользователя

LDAPMembershipFilter=member=%d

#Имя домена

LDAPDomain = example.com

#Отключение проверки сертификата сервера LDAP

VerifyLdapServer=0

Если пользователь не найден в LDAP, сервер пытается проверить пользователя через security5.fdb. Если

он там найден, аутентификация выполняется по считанным из неё данным. Если не найден или найден, но его пароль

не совпадает, то сообщается об ошибке аутентификации.

Примечание

firebird.conf заданы параметры LDAPServer и LDAPUserPrefix, клиентская библиотека

fbclient шифровать пароль не будет.Для SYSDBA поиск выполняется только в БД безопасности.

Процесс аутентификации при передаче пароля в зашифрованном виде

Пользователь при подключении к БД передаёт пароль в зашифрованном виде в тэге isc_dpb_password_enc.

В файле конфигурации задан параметр LDAPServer.

Cервер для всех пользователей, кроме SYSDBA, сначала пытается проверить наличие учетной записи

пользователя в каталоге LDAP. Сначала выполняется подключение к LDAP-серверу от имени общего

пользователя LDAPUserDN (указывается обязательно). Затем на сервере происходит поиск нужного

пользователя относительно указанной ветви LDAPUserBase. Если пользователь найден, то сверяются

хэш его пароля в LDAP с хэшем предоставленного им пароля.

Пароль пользователя для Legasy/Srp/GostPassword-аутентификации хранится в LDAP в атрибуте

rdbPassword/rdbSrpVerifier/rdbSecurePassword в том же виде, в котором он сохраняется в security5.fdb.

Если пользователь не найден в LDAP, сервер пытается проверить пользователя через security5.fdb. Если он там

найден, аутентификация выполняется по считанным из неё данным.

Если пользователь не найден в LDAP и не найден в security5.fdb, проверка пароля считается неуспешной.

Процесс аутентификации по сертификату

При аутентификации по сертификату сначала проверяется является ли пользовательский сертификат доверенным.

Для этого он сравнивается с сертификатом, заданным в параметре конфигурации TrustedCertificate.

Если сертификат не доверенный, то он верифицируется и после этого проверяется, задан ли параметр

конфигурации LDAPUserCertificate. Если он не задан, проверка сертификата считается успешной.

Если параметр задан, то выполняется подключение к LDAP-серверу и скачивание оттуда сертификата пользователя. Затем

полученный сертификат сравнивается с сертификатом, предоставленным пользователем. Если они одинаковы, проверка сертификата считается

успешной. Если не удалось подключиться к LDAP, получить оттуда сертификат пользователя или сертификаты не совпадают, проверка

сертификата считается неуспешной.

Если проверка сертификата через LDAP прошла успешно, имя пользователя, извлечённое из

сертификата, может отличаться от имён пользователей, которые заданы другими факторами аутентификации.

Имя пользователя из сертификата (из секции Subject) извлекается с

помощью двух параметров конфигурации.

CertUsernameDN– содержитDNатрибута пользователя внутри сертификата. По умолчанию используется атрибутCN.CertUsernamePattern– задаёт регулярное выражение в синтаксисеSQL, которое извлекает подстроку из содержимого найденного атрибута. По умолчанию используется пустой шаблон, что означает использование содержимого атрибута целиком.

Если указанный атрибут не найден в сертификате или результатом применения к нему регулярного выражения оказалась пустая строка, возвращается ошибка.

Верификация сертификата пользователя выполняется в два этапа. На первом

этапе проверяется наличие у пользователя доступа к закрытому ключу,

соответствующему предъявленному сертификату. Это выполняется генерацией

сессионного ключа по алгоритму Диффи-Хеллмана, в которой участвуют пары

открытых и закрытых ключей клиента и сервера. На втором этапе выполняется проверка самого сертификата и его цепочки сертификации.

Верификация может быть отключена параметром конфигурации VerifyLdapServer. Верификация считается неуспешной в следующих случаях:

не удалось построить цепочку сертификации;

любой сертификат из цепочки отозван;

любой сертификат из цепочки просрочен;

любой сертификат из цепочки не прошёл проверку подписи;

любой сертификат из цепочки используется не по назначению;

цепочка основана на недоверенном корневом центре сертификации;

цепочка сертификации содержит цикл;

цепочка сертификации построена не полностью;

не удалось проверить статус отзыва для любого сертификата из цепочки.

При неудачной верификации пользователю сообщается об ошибке проверки

фактора аутентификации, а в firebird.log записывается сообщение с

информацией о владельце сертификата и типе произошедшей ошибки.

Информация о пользователях, получаемая из LDAP

После аутентификации через LDAP можно запросить информацию о пользователе с помощью функций LDAP_ATTR:

LDAP_ATTR(<имя атрибута> [, <имя пользователя> ])

Важно учитывать, что получить атрибуты пользователя, указанного в необязательном

аргументе функции LDAP_ATTR, может только SYSDBA, владелец базы данных, пользователь с

ролью RDB$ADMIN или пользователь, принадлежащий группе LDAP_ADMIN каталога LDAP.

Можно узнать где пользователь прошел проверку подлинности - через базу данных безопасности или в LDAP:

select RDB$GET_CONTEXT('AUTHDATA', 'AUTH_TYPE') from rdb$database;

и с помощью какого плагина аутентификации:

select RDB$GET_CONTEXT('AUTHDATA', 'AUTH_PLUGIN') from rdb$database;

Также можно узнать ФИО пользователя. При аутентификации через LDAP эта информация считывается из атрибута пользователя "CN":

select RDB$GET_CONTEXT('AUTHDATA', 'USER_FIRST_NAME') from rdb$database;

select RDB$GET_CONTEXT('AUTHDATA', 'USER_MIDDLE_NAME') from rdb$database;

select RDB$GET_CONTEXT('AUTHDATA', 'USER_LAST_NAME') from rdb$database;

Если заданы параметры LDAPGroupBase и LDAPMembershipFilter, то осуществляется

поиск групп, к которым принадлежит пользователь в LDAP. После этого ему назначаются роли,

соответствующие найденным группам пользователя из LDAP. Заполняются переменные LDAP_ROLES

и LDAP_ROLES_DN - список ролей пользователя и DN ролей пользователя, полученных из каталога LDAP.

Список всех групп, которым принадлежит пользователь, можно получить с помощью функции LDAP_USER_GROUPS:

LDAP_USER_GROUPS(<имя пользователя> [, <фильтр списка групп> ])

Для получения полного списка групп пользователей каталога LDAP можно использовать функцию LDAP_GROUPS:

LDAP_GROUPS([ <фильтр списка групп> ])

Получение полного списка групп и списка групп для конкретного пользователя доступно только для SYSDBA,

владельца базы данных, пользователю с ролью RDB$ADMIN или пользователю, принадлежащему группе LDAP_ADMIN

каталога LDAP.

Результирующие списки групп можно отфильтровать во время запроса с помощью необязательных аргументов

функций LDAP_GROUPS и LDAP_USER_GROUPS:

select LDAP_GROUPS('objectClass=posixGroup') from rdb$database;

select LDAP_USER_GROUPS('TEST-USER', 'objectClass=posixGroup') from rdb$database;

Изменение пароля в LDAP

Чтобы сменить или задать пароль пользователя в LDAP используется параметр конфигурации

LDAPPasswordSync. В нём через «;» указываются пароли, которые

необходимо сменить (по умолчанию – все возможные). При изменении пароля

указанный пользователь сначала ищется в базе данных безопасности и, если он там

найден, его пароль меняется. Затем пользователь ищется в LDAP (если

задан адрес LDAP-сервера). В LDAP меняются следующие атрибуты:

userPassword– пароль пользователя в Linux (записывается хэшSHA1в кодировкеBASE64).sambaLMPassword–LMHashдляSamba.sambaNTPassword–MD4хэш дляSamba.rdbPassword– пароль пользователя на сервере БД, зашифрованный алгоритмомLEGACY, используемым при традиционной аутентификации.rdbLegacyHistory- история изменения паролей Legacy.rdbLegacyPasswordTime- время последнего изменения пароля LegacyrdbSecurePassword– пароль по ГОСТ пользователя на сервере БД, зашифрованный каким-либо алгоритмом из криптоплагина.rdbPasswordAlgorithm– алгоритм шифрования пароля по ГОСТ на сервере БД (в кодировкеUTF-8).rdbPasswordHistory– история смены ГОСТ паролей.rdbPasswordTime– время последнего изменения пароля ГОСТ.rdbSrpVerifier- пароль (верификатор) SRP.rdbSrpSalt- соль SRP.rdbSrpHistory- история изменения паролей SRP.rdbSrpPasswordTime- время последнего изменения пароля SRP.

Если сменить какой-либо пароль не получилось, в firebird.log записывается сообщение об ошибке с

указанием имени пользователя, атрибута и описания ошибки. Два связанных с паролем атрибута тоже

не меняются. Например, пароль не получится сменить, если в схеме LDAP нет соответствующего

ему атрибута. При ошибке смены одного из паролей выполняется попытка сменить остальные пароли.

Если атрибут, соответствующий паролю, у пользователя не задан, но он имеется в схеме LDAP, нужный атрибут создаётся.

Если пользователь найден, но хотя бы один из паролей не получилось

задать, пользователю возвращается ошибка «error changing ldap password».

Если пользователь не найден ни в security5.fdb, ни в LDAP, возвращается

ошибка «record not found for user».

Схемы LDAP

Так как сервер при работе с LDAP использует ряд атрибутов, не входящих в стандартные схемы,

то для полноценной работы сервера необходимо добавить к конфигурации LDAP схему, аналогичную

приведенной в 18.

Чтобы сервер мог использовать эти атрибуты, администратор LDAP должен назначить пользователю

класс rdbAuth. У пользователя, от имени которого сервер выполняет подключение к LDAP (LDAPUserDN)

должны быть права на чтение всех этих атрибутов и на запись в атрибуты

rdbPassword, rdbSrpVerifier, rdbSrpSalt, rdbSecurePassword, rdbPasswordAlgorithm,

rdbLegacyHistory, rdbSrpHistory, rdbPasswordHistory, rdbLegacyPasswordTime, rdbSrpPasswordTime,

rdbPasswordTime, rdbActive, rdbPolicy, rdbFailedCount, rdbAccessTime. При этом сервер сможет создавать

нужные атрибуты запросами к LDAP.

Атрибут |

Описание |

|---|---|

userPassword |

Пароль пользователя, используемый обычно в |

sambaLMPassword |

Пароль пользователя, используемый |

sambaNTPassword |

Пароль пользователя, используемый |

sambaPwdLastSet |

Время последнего изменения атрибутов |

rdbPassword |

Пароль для пользователя метода |

rdbSrpVerifier |

Верификатор пользователя для протокола |

rdbLegacyHistory |

История изменения паролей |

rdbSrpHistory |

История изменения паролей |

rdbLegacyPasswordTime |

Время последнего изменения пароля |

rdbSrpPasswordTime |

Время последнего изменения пароля |

rdbSrpSalt |

Cоль для аутентификации по протоколу |

rdbSecurePassword |

Пароль для пользователя метода |

rdbPasswordAlgorithm |

Алгоритм шифрования многофакторного пароля на сервере БД (в одировке |

rdbPasswordHistory |

История смены многофакторных паролей. |

rdbActive |

Атрибут показывает активен пользователь или заблокирован. Значение |

rdbPolicy |

Название политики безопасности. Если у пользователя этот атрибут не найден, для него применяется политика безопасности по умолчанию ( |

rdbPasswordTime |

Время последней смены ГОСТ-пароля пользователем. |

rdbFailedCount |

Число неудачных попыток аутентификации с момента последнего успешного входа. |

rdbAccessTime |

Время, до которого вход пользователя на сервер запрещён. |

Аутентификация по протоколу OpenIDConnect

Для аутентификации по протоколу OpenIDConnect в firebird.conf необходимо указать следующие настройки:

AuthServer = OpenIDConnect, Srp -- на стороне сервера

AuthClient = OpenIDConnect, Srp -- на стороне клиента

Для дальнейшей настройки необходимо получить публичные данные ключа провайдера (JSON Web Key - JWK).

Это можно сделать по ссылке https://<провайдер>/.well-known/openid-configuration.

Публичные ключи провайдера хранятся в jwks_uri.

В файле plugins.conf нужно указать использование OpenIDConnect и

публичные данные ключа провайдера (или в plugins/OpenIDConnect.conf).

Plugin = OpenIDConnect {

Module = $(dir_plugins)/OpenIDConnect

Config = OpenIDConnect_config

}

Config = OpenIDConnect_config {

jwks

{

jwk = <имя провайдера>

{

kid = "<идентификатор ключа>"

alg = "<алгоритм шифрования>"

kty = "<тип ключа>"

use = "<использование открытого ключа>"

e = "<экспонента RSA ключа>"

n = "<модуль RSA ключа>"

x5c = "<сертификат формата X.509>"

}

}

}

Описание параметров:

jwk- имя провайдера, выдающего токен;kid- идентификатор ключа;alg- криптографический алгоритм;kty- тип ключа;use- использование открытого ключа;e- экспонентаRSAключа (обычноAQAB (0x10001 = 65537)); указывается в форматеbase64url;n- модульRSAключа; указывается в форматеbase64url;x5c- сертификат форматаX.509, который можно указать вместо параметровeиn; указывается в форматеbase64, а неbase64url.

Создайте отображение пользователей для аутентификация по протоколу OpenIDConnect во всех базах данных,

которые используют текущую базу данных безопасности:

CREATE GLOBAL MAPPING OIDC_AUTH

USING PLUGIN OPENIDCONNECT

FROM ANY USER

TO USER;

Для аутентификация по протоколу OpenIDConnect необходимо предъявить токен.

Токен представляет собой строку base64url в формате: <header>.<payload>.<sign>.

Header содержит алгоритм токена. На данный момент поддерживается только RS256.

Payload содержит следующие ключи: exp - срок действия токена в UTC; sub - пользователь, которому выдан токен; iss - провайдер, выдавший токен.

Передать токен можно через переменную окружения RDB_OID_TOKEN или

с помощью утилиты isql, используя опцию -token:

isql <спецификация сервера> -user "<имя пользователя>" -token "<токен>";

Имя пользователя должно совпадать с пользователем, указанным в sub полезной части токена.

Политики безопасности

Общие сведения

Политики безопасности (политики учетных записей) позволяют контролировать следующие параметры безопасности системы:

сложность пароля при его задании;

количество предыдущих паролей, которые не должен повторять вновь заданный;

срок действия пароля;

количество допустимых неудачных попыток аутентификации;

количество одновременно открытых сессий пользователя;

продолжительность простоя пользователя до отключения;

период времени неиспользования учетных записей пользователей;

набор методов аутентификации, которые пользователь должен пройти.

Политики учетных записей создаются и хранятся в базе данных безопасности (security5.fdb или любой другой заданной)

в таблице PLG$POLICIES (см. %s) или в LDAP. Информация о назначенных

пользователям политиках хранится в базе данных безопасности в таблице PLG$USER_POLICY.

Для контроля уникальности паролей хэши старых паролей хранятся в PLG$PASSWD_HISTORY. Дата и время

создания пароля сохраняется в поле PLG$PASSWD_TIME в таблице соответствующего метода (PLG$SRP, PLG$USERS, PLG$MF).

Для удобного просмотра всех созданных политик существует псевдотаблица безопасности SEC$POLICIES

(см. 17), аналогичная PLG$POLICIES.

Примечание

Политики реализуется в виде плагина Policy.

Примечание

Policy должен быть указан в PolicyPlugin.Если PolicyPlugin = Policy, то попытка пройти аутентификацию будет осуществляться для каждого плагина, указанного в AuthServer,

а информация об успешном прохождении будет добавляться в AuthBlock.

Затем плагин Policy, указанный в PolicyPlugin, проверяет AuthBlock и решает дать ли доступ пользователю.

Если PolicyPlugin не указан, то аутентификация завершается при первом успешном прохождении по методу, указанному в AuthServer.

Создание политик безопасности

Для создания, изменения или удаления политики безопасности администратору необходимо соединиться с какой-либо базой данных.

Предупреждение

security5.fdb, создать их можно, соединившись с

любой базой данных. Однако пользователь при этом должен иметь права на запись в базу данных безопасности.Для создание политики используется оператор CREATE POLICY.

Синтаксис этого оператора приведен ниже:

CREATE POLICY <имя политики> [AS <параметр>=<значение> [,<параметр>=<значение>...]]

<параметр> ::= AUTH_FACTORS

| PSWD_NEED_CHAR

| PSWD_NEED_DIGIT

| PSWD_NEED_DIFF_CASE

| PSWD_MIN_LEN

| PSWD_VALID_DAYS

| PSWD_UNIQUE_COUNT

| PSWD_NEED_SPECIAL

| MAX_FAILED_COUNT

| MAX_UNUSED_DAYS

Описание политик приведено в следующей таблице:

Параметр |

Тип |

Описание |

|---|---|---|

AUTH_FACTORS |

VARCHAR(64) |

Факторы аутентификации (задаются в круглых скобках через запятую):

|

PSWD_NEED_CHAR |

INTEGER |

Минимальное количество букв в пароле |

PSWD_NEED_DIGIT |

INTEGER |

Минимальное количество цифр в пароле |

PSWD_NEED_DIFF_CASE |

BOOLEAN |

Требование использования различных регистров букв в пароле |

PSWD_MIN_LEN |

INTEGER |

Минимальная длина пароля |

PSWD_VALID_DAYS |

INTEGER |

Срок действия пароля |

PSWD_UNIQUE_COUNT |

INTEGER |

Количество последних не повторяющихся паролей |

PSWD_NEED_SPECIAL |

INTEGER |

Количество специальных символов, требуемых в пароле. Специальным считается любой печатный символ, за исключением букв, цифр и пробела. |

MAX_FAILED_COUNT |

INTEGER |

Количество неудачных попыток входа |

MAX_UNUSED_DAYS |

INTEGER |

Максимальное время неактивности учетных записей пользователя, в днях |

Следующий пример демонстрирует создание политики:

CREATE POLICY TestPolicy AS

AUTH_FACTORS = (SRP, LEGACY),

PSWD_NEED_CHAR = 5,

PSWD_NEED_DIGIT = 3,

PSWD_MIN_LEN = 8,

PSWD_NEED_DIFF_CASE = true,

PSWD_VALID_DAYS = 15,

PSWD_UNIQUE_COUNT = 5,

MAX_FAILED_COUNT = 5,

MAX_UNUSED_DAYS = 45;

Назначение политики пользователям

Назначение политики пользователю выполняется оператором GRANT POLICY:

GRANT POLICY <имя_политики> TO <имя_пользователя>;

Пользователь может иметь только одну политику. По умолчанию при создании пользователя ему назначается

политика DEFAULT. В ней отсутствуют какие-либо требования к паролям или сессиям пользователей.

Чтобы отменить предыдущую политику и назначить новую, нужно просто еще раз выполнить оператор GRANT POLICY <новая_политика>.

То есть для того, чтобы отменить требования политики для определенного пользователя, ему необходимо назначить политику по умолчанию:

GRANT POLICY "DEFAULT" TO <имя_пользователя>

Политики назначаются только пользователям, но не ролям. Назначить политику несуществующему пользователю нельзя.

После назначения пользователям политик, касающихся требований к паролям, администратор должен сменить

этим пользователям пароли, чтобы они удовлетворяли требованиям сопоставленных этим пользователям политик

безопасности. При этом ограничение PSWD_UNIQUE_COUNT действует в рамках используемого парольного

плагина, т.е. если пользователь меняет LEGACY-пароль, и политикой задано ограничение на 3 неповторяющихся

пароля, проверены будут текущий LEGACY-пароль и 2 предыдущих. Пароли остальных плагинов в проверке не участвуют.

Если при смене пароля пользователь введет пароль, который не удовлетворяет установленной для пользователя политике безопасности, то будет выдано сообщение:

Statement failed, SQLSTATE = HY000modify record error

При неудачной попытке входа у пользователя увеличивается счётчик неудачных попыток и время доступа к БД

устанавливается на текущее + 1 секунда. Когда достигается значение MAX_FAILED_COUNT при неудачных попытках

соединиться с базой данных, пользователь блокируется. Для его разблокировки следует подключиться к базе

безопасности security5.fdb и установить значение столбца PLG$FAILED_COUNT (см. таблицу PLG$MF), выполнив запрос:

UPDATE PLG$MF SET PLG$FAILED_COUNT=<значение> WHERE PLG$USER_NAME = '<имя_пользователя>'

При установке значения параметра в $0$ пользователь блокироваться не будет.

Есть и другой способ снятие блокировки пользователя. Сброс количества неудачных попыток и времени доступа к

БД выполняется оператором RESET USER:

RESET USER <имя пользователя>;

Выполнить этот оператор может только пользователь, обладающий административными привилегиями в БД безопасности.

Если пользователь при прохождении аутентификации предъявил все требуемые политикой безопасности факторы аутентификации, при этом эти факторы удовлетворяют ограничениям политики для этого пользователя и позволяют однозначно идентифицировать пользователя, то аутентификация субъекта доступа считается успешной.

Использование политик позволяет повысить общую безопасность системы, а именно:

запретить пользователям использовать слишком простые пароли;

требовать от пользователей регулярной смены паролей;

ограничить число неудачных попыток аутентификации, что в совокупности с требованиями к сложности и сроку действия паролей исключает подбор пароля злоумышленником;

ограничить число одновременных подключений для пользователя;

автоматически отключать пользователя при длительном бездействии и требовать прохождения им повторной аутентификации.

Кроме того, в случае, если пользователь не прошел процедуру аутентификации, он не получит информации о том, какой именно из предъявленных им факторов является неправильным.

Работа с политиками безопасности через LDAP

Чтобы для LDAP-пользователей действовали политики безопасности, в LDAP для пользователя предусмотрены следующие атрибуты:

rdbPolicy– название политики безопасности. Если у пользователя этот атрибут не найден, для него применяется политика безопасности по умолчанию (DEFAULT);rdbLegacyPasswordTime– время последней смены Legacy-пароля пользователем;rdbSrpPasswordTime– время последней смены SRP-пароля пользователем;rdbPasswordTime– время последней смены ГОСТ-пароля пользователем;rdbFailedCount– число проваленных попыток аутентификации с момента последнего успешного входа;rdbAccessTime– время, до которого вход пользователя на сервер запрещён.

Политика пользователя (rdbPolicy) задаётся при выполнении в базе оператора GRANT <policy> TO <user>, если в

конфигурации задано использование LDAP. Это происходит после попытки назначить эту политику

пользователю в security5.fdb (независимо от результата этой попытки). Если назначить политику не получилось

ни в security5.fdb, ни в LDAP, выдаётся ошибка.

Время последней смены пароля (rdbPasswordTime) задаётся в LDAP после успешной синхронизации пароля.

Атрибуты rdbFailedCount и rdbAccessTime изменяются при попытке аутентификации пользователя на сервере.

При успешной попытке они сбрасываются, т.е. устанавливаются в 0. При неудачном входе rdbFailedCount

увеличивается на 1, rdbAccessTime устанавливается на секунду большим текущего времени.

Отображение объектов безопасности

С введением поддержки множества баз данных безопасности в РЕД Базе Данных появились новые проблемы, которые не могли произойти с единой глобальной базой данных безопасности. Кластеры баз данных, использующие одну и ту же базу данных безопасности, были эффективно разделены. Отображения предоставляют средства для достижения той же эффективности, когда множество баз данных используют каждая свою базу данных безопасности. В некоторых случаях требуется управление для ограничения взаимодействия между такими кластерами. Например:

когда

EXECUTE STATEMENT ON EXTERNAL DATA SOURCEтребует обмена данными между кластерами;когда

SYSDBAдоступ к базам данных необходим от других кластеров, использующих службы;аналогичные проблемы существовали в РЕД Базе Данных 2.5 и 2.6 под Windows, из-за поддержки доверительной аутентификации: два отдельных списка пользователей — один в базе данных безопасности, а другой в Windows, и необходимо связать их.

Единое решение для всех этих случаев является отображение информации о пользователе, входящего в систему,

на внутренние объекты безопасности — CURRENT_USER и CURRENT_ROLE.

Создание отображения объекта безопасности выглядит следующим образом:

CREATE [GLOBAL] MAPPING <имя отображения>

USING {

PLUGIN <имя плагина> [IN <имя базы данных>]

| ANY PLUGIN [IN <имя базы данных> | SERVERWIDE]

| MAPPING [IN <имя базы данных>]

| '*' [IN <имя базы данных>] }

FROM { ANY <тип отоб-го объекта> | <тип отоб-го объекта> <имя отоб-го объекта> }

TO { USER | ROLE } [<имя объекта, на которое произведено отображение>]

Оператор CREATE MAPPING создаёт отображение объектов безопасности (пользователей, групп, ролей)

одного или нескольких плагинов аутентификации на внутренние объекты безопасности – CURRENT_USER и CURRENT_ROLE.

Если присутствует опция GLOBAL, то отображение будет применено не только для текущей базы данных,

но и для всех баз данных находящимся в том же кластере, в том числе и базы данных безопасности.

Одноименные глобальные и локальные отображение являются разными объектами.

Предложение USING описывает источник отображения. Оно имеет весьма сложный набор опций:

явное указание имени плагина (опция

PLUGIN) означает, что оно будет работать только с этим плагином;оно может использовать любой доступный плагин (опция

ANY PLUGIN), даже если источник является продуктом предыдущего отображения;оно может быть сделано так, чтобы работать только с обще серверными плагинами (опция

SERVERWIDE);оно может быть сделано так, чтобы работать только с результатами предыдущего отображения (опция

MAPPING);вы можете опустить использование любого из методов, используя звёздочку (

*) в качестве аргумента;оно может содержать имя базы данных (опция

IN), из которой происходит отображение объектаFROM.

Предложение FROM описывает отображаемый объект. Оно принимает обязательный аргумент — тип объекта. Особенности:

при отображении имён из плагинов, тип определяется плагином;

при отображении продукта предыдущего отображения, типом может быть только

USERиROLE;если имя объекта будет указано явно, то оно будет учитываться при отображении;

при использовании ключевого слова

ANYбудут отображены объекты с любыми именами данного типа.

В предложении TO указывается пользователь или роль, на которого будет произведено отображение. NAME

является не обязательным аргументом. Если он не указан, то в качестве имени объекта будет использовано

оригинальное имя из отображаемого объекта.

Воспользоваться оператором создания отображений может SYSDBA, владелец базы данных (если отображение локальное),

пользователь с ролью RDB$ADMIN, пользователь root (Linux).

Синтаксис позволяет изменять любые опции существующего отображения (ALTER MAPPING) и удалять отображение (DROP MAPPING).

Примеры

CREATE MAPPING FROM_RT USING PLUGIN SRP IN "rt" FROM USER U1 TO USER U2;

SYSDBA сервера (от основной базы данных безопасности) для доступа к текущей базе данных.CREATE MAPPING DEF_SYSDBA USING PLUGIN SRP IN "security.db" FROM USER SYSDBA TO USER;

CREATE MAPPING LEGACY_2_GUEST USING PLUGIN legacy_auth FROM ANY USER TO USER GUEST;

9.5. Ролевое разграничение доступа

Роль — средство задания необходимого набора привилегий к объектам базы данных. Роль можно сравнить с группой пользователей операционной системы, имеющих одинаковые привилегии.

Роль можно создать с помощью следующего оператора [2]:

CREATE ROLE <имя роли>

[SET SYSTEM PRIVILEGES TO <сис.привилегия> [,<сис.привилегия> ...]]

Предупреждение

Ролям могут предоставляться привилегии к объектам базы данных точно так

же, как и пользователям. Для этого используется оператор GRANT. Одной

роли может быть предоставлено произвольное количество привилегий. В

дальнейшем роли могут назначаться отдельным пользователям, которые в

результате получают все привилегии, предоставленные роли. Одна роль может быть назначена любому количеству

пользователей или ролей. Для назначения роли пользователю используется оператор:

GRANT [DEFAULT] <имя роли> [, [DEFAULT] <имя роли> ...]

TO [USER]|[ROLE] <имя польз-я/роли> [, [USER]|[ROLE] <имя польз-я/роли>...]

[WITH ADMIN OPTION]

[{GRANTED BY | AS} [USER] <имя грантора>]

Пользователь, которому предоставлена роль, должен указать её при входе, для того чтобы получить её

привилегии. Но помимо них пользователь получает привилегии всех ролей, назначенных ему с DEFAULT

(если такие имеются). Поэтому если пользователь не указывает роль при подключении к серверу, то он

получает права только тех ролей, которые ему назначены с DEFAULT. Вход в систему с несколькими

ролями не поддерживается. Можно изменить текущую роль с помощью оператора SET ROLE.

Для того, чтобы отнять роль у пользователя, используется оператор:

REVOKE [ADMIN OPTION FOR] [DEFAULT] <имя роли> [, [DEFAULT] <имя роли> ...]

FROM [USER]|[ROLE] <имя польз-я/роли> [, [USER]|[ROLE] <имя польз-я/роли>...]

[{GRANTED BY|AS} [USER] <имя грантора>]

Для удаления роли используется оператор:

DROP ROLE <имя роли>;

Существует ряд предопределённых ролей, предназначенных для выполнения функций поддержки и администрирования СУБД. Роли и их назначение приведены в следующей таблице:

Имя роли |

Назначение роли |

|---|---|

RDB$ADMIN |

Дает полные права, но только в текущей базе данных. |

PUBLIC |

Роль по умолчанию для вновь создаваемых пользователей. Не имеет никаких прав. Не существует в базе данных в явном виде. |

RDB$SYSADMIN |

Даёт права управления пользователями, создания/изменения/удаления базы данных, а также возможность назначать права пользователя. Роль |

RDB$DBADMIN |

Даёт права управления пользователями, выполнения резервного копирования и восстановления базы из бэкапа, управление настройками базы данных, а также возможность назначать права пользователя. |

RDB$USER |

Даёт права создавать объекты базы данных и манипулировать ими, выполнять хранимые процедуры. |

Кумулятивное действие ролей

Роли могут быть грантованы другие роли. В СУБД РЕД База Данных действует принцип кумулятивного действия ролей. Это значит, что, привилегии конкретной роли - это объединение привилегий, выданных этой роли, и привилегий ролей, назначенных этой роли.

Правила кумулятивного действия ролей:

если пользователь не указывает роль при подключении к серверу, то он получает права только тех ролей, которые ему назначены с

DEFAULT;если пользователь при подключении указал конкретную роль, то он получает только её привилегии и привилегии ролей, которые ему назначены с

DEFAULT;пользователь может с помощью оператора

SET ROLEсменить роль, указанную при подключении. В этом случае привилегии пользователяCURRENT_USERбудут складываться из привилегий роли, назначенной операторомSET ROLEи привилегии ролей, которые ему назначены сDEFAULT;при подключении происходит проверка, что данная роль существует и назначена данному пользователю;

циклические ссылки ролей друг на друга недопустимы.

Назначение и отбор у ролей прав других ролей происходит аналогично назначению и отбору прав у пользователей или у ролей:

GRANT Role1 TO Role2;

REVOKE Role2 FROM Role1;

Попытка выполнить повторный GRАNT одной роли на другую не даст ошибки – права обеих ролей не могут от этого измениться.

Попытка выполнить циклическое наследование прав между ролями:

GRANT Role1 TO Role2;

GRANT Role2 TO Role1;

Вернет ошибку при выполнении второго оператора:

Statement failed, SQLCODE = -607unsuccessful metadata update-role ROLE2 can not be granted to role ROLE1